El conector de Azure AD Password Boss le permite crear y actualizar una cuenta de usuario en Password Boss directamente desde Azure AD.

Este conector no sincroniza la contraseña de AD del usuario con Password Boss .

Sincronización de grupos de Azure Active Directory con Password Boss

Los grupos también se pueden sincronizar con Password Boss . Encontrará más información en el artículo "Sincronización de grupos" .

Uso de reglas de sincronización para personalizar la sincronización

Las reglas de sincronización se utilizan para determinar las acciones que se realizan en Password Boss al realizar cambios en Active Directory. Los detalles sobre las reglas de sincronización se encuentran en el artículo "Reglas de sincronización" .

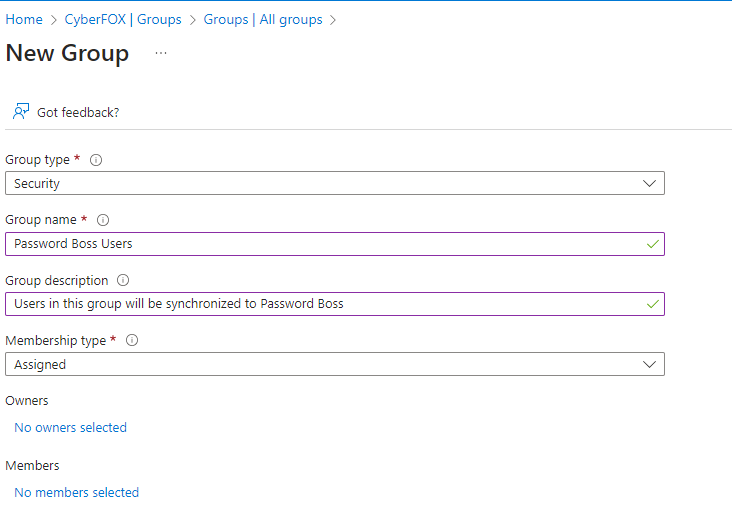

Creación de un grupo en Entra ID para sincronizar con Password Boss

El conector de Azure Active Directory supervisa un grupo en Active Directory. Cuando se agregan usuarios al grupo, se crean sus cuentas en Password Boss . Cuando se eliminan, deshabilitan o eliminan usuarios de los grupos, sus cuentas en Password Boss se deshabilitan de forma predeterminada, aunque puede cambiar esta configuración en la pestaña Reglas de sincronización del conector en el portal Password Boss .

- Cree un nuevo grupo de seguridad en Entra ID llamado Password Boss Users .

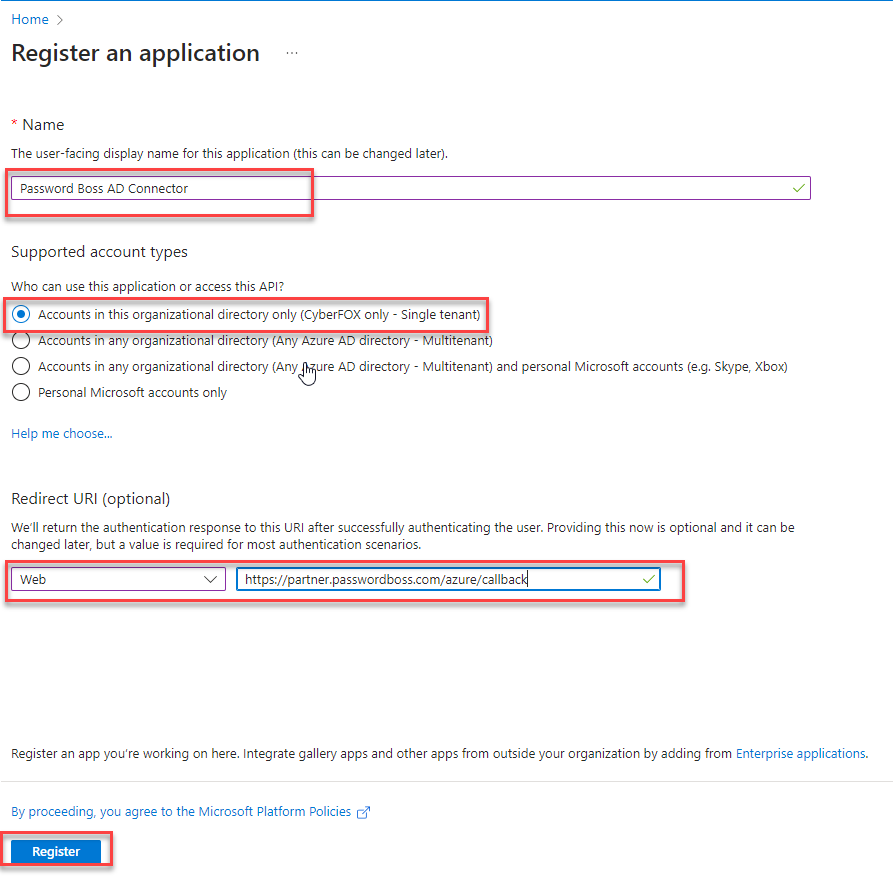

Cree un nuevo registro de aplicación en Azure.

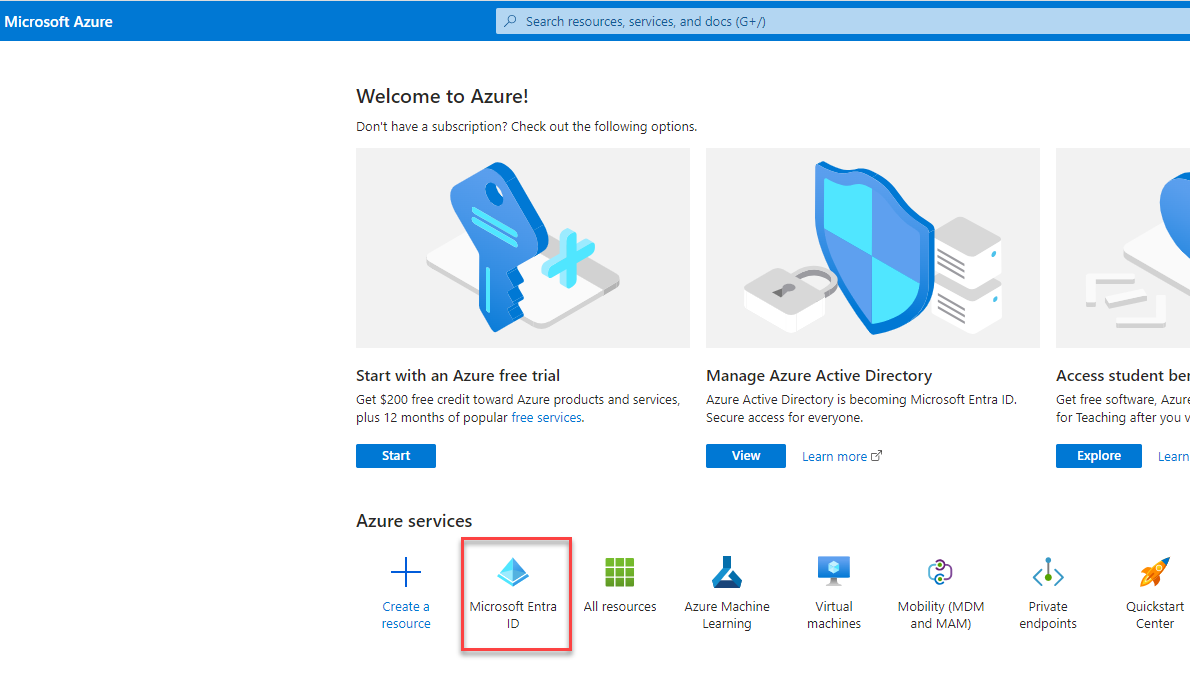

- Vaya a https://portal.azure.com

- Deberías estar en la página de bienvenida a Azure . Haz clic en el icono de ID de Microsoft Entra .

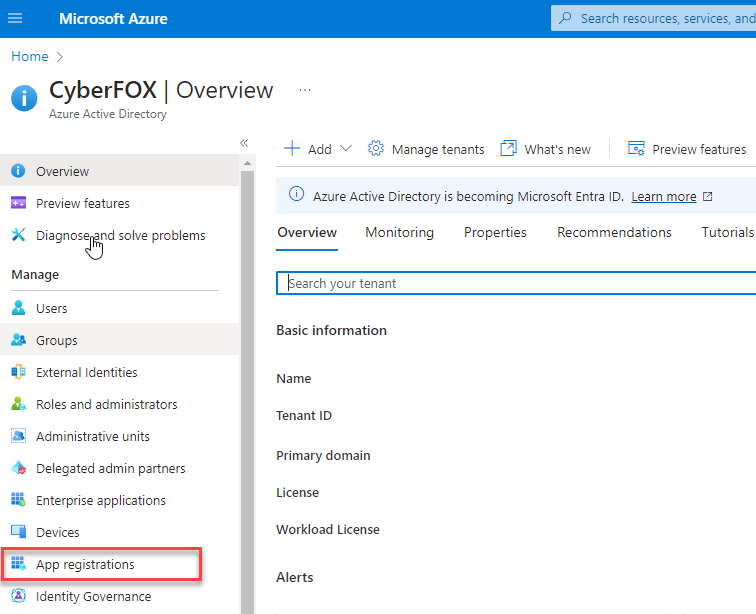

- En la página de descripción general, haga clic en Registros de aplicaciones y luego en Nuevo registro.

- Asigne a su aplicación el nombre Password Boss Connector . En la sección "Tipo de cuenta compatible", seleccione "Cuentas en este directorio organizativo" . En "URI de redirección", seleccione "Web" y utilice "https://partner.passwordboss.com/azure/callback" como URL .

Configurar permisos de API

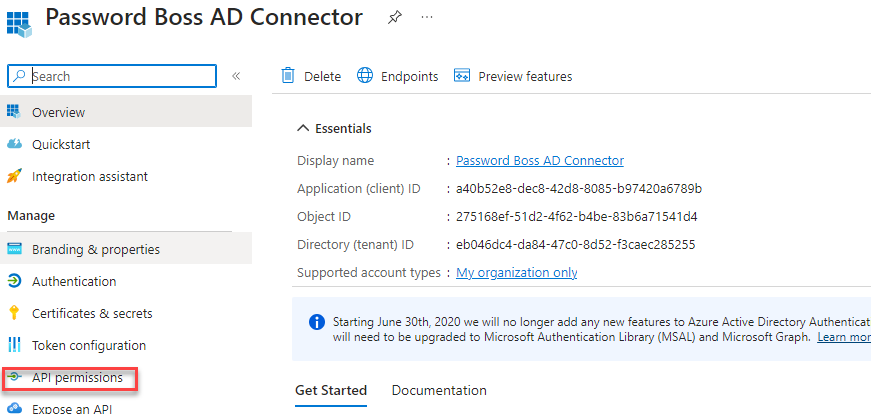

- Después de guardar el nuevo conector de AD, debería estar en la página de información general del nuevo conector. Nota: Microsoft cambia estas páginas y flujos con frecuencia, por lo que es posible que deba acceder manualmente a la página de información general, como se muestra en la siguiente captura de pantalla.

- Haga clic en Permisos de API

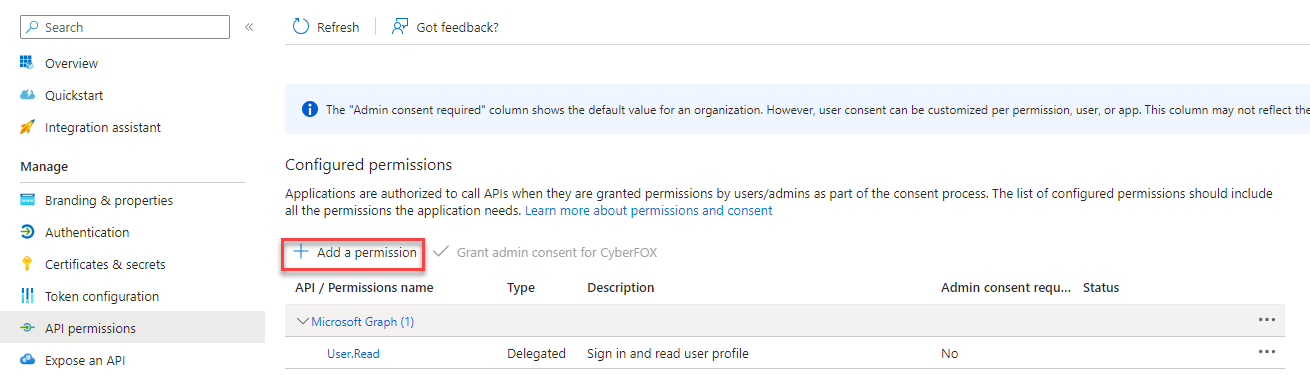

- Haga clic en Agregar un permiso

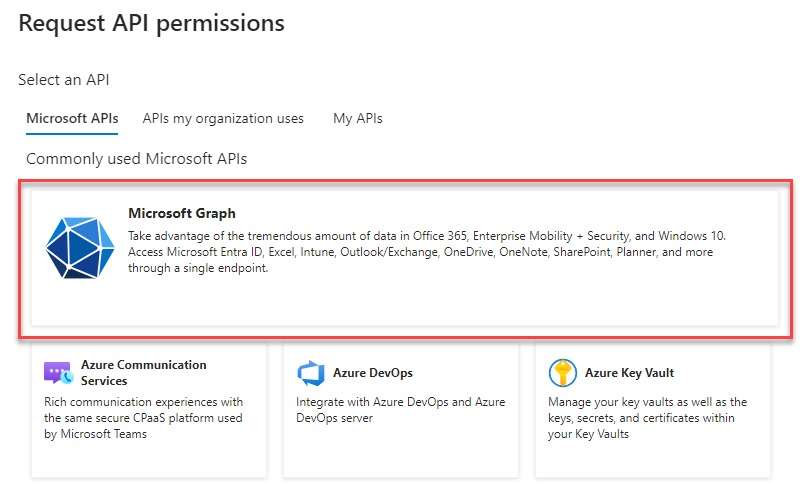

- Seleccione Microsoft Graph

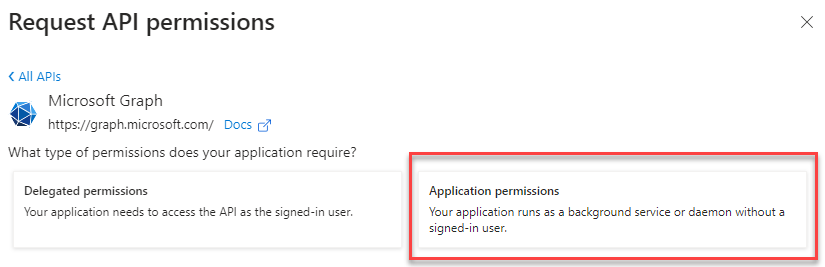

- Seleccionar permiso de la aplicación

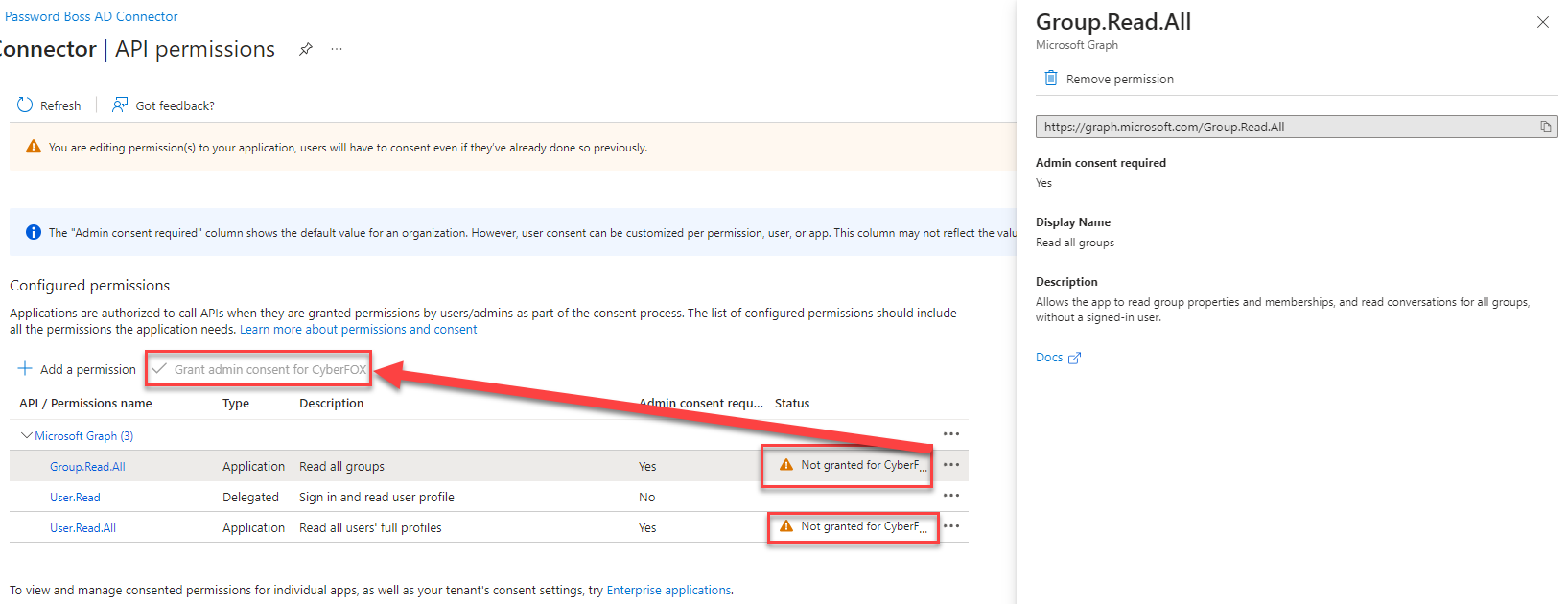

- Necesitarás configurar los dos permisos siguientes:

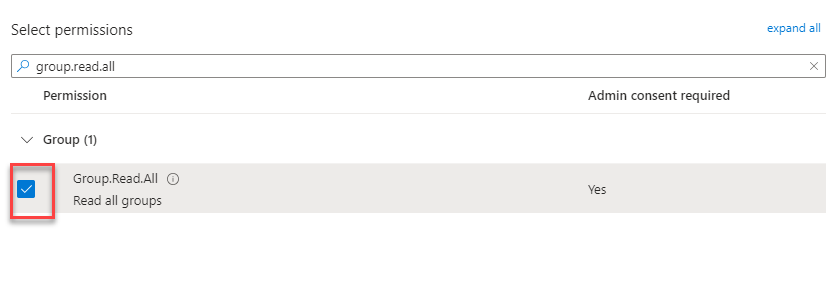

- Grupo -> Grupo.Leer.Todo

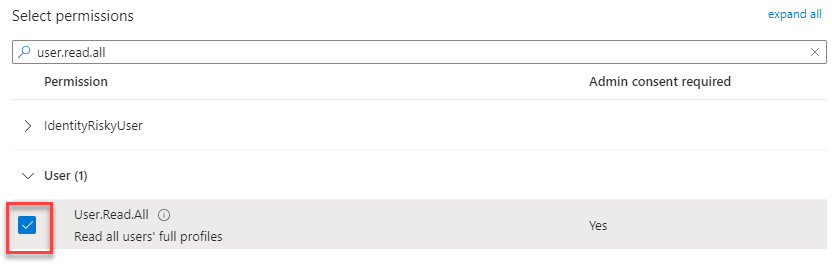

- Usuario -> Usuario.Leer.Todo

- Haga clic en Agregar permiso en la parte inferior.

- Grupo -> Grupo.Leer.Todo

- Haga clic en Otorgar consentimiento de administrador para [Nombre de la organización] y luego en SÍ.

Crear una clave secreta de cliente.

- Seleccione la aplicación que creó ( Password Boss Connector), luego haga clic en Certificados y secretos (1) en la sección Administrar.

- Haga clic en Nuevo secreto de cliente (2) para crear uno nuevo.

- Para la descripción del secreto del cliente, nómbrelo "Conector Password Boss (3) y configure la fecha de vencimiento (4) según las necesidades de su organización. A continuación, haga clic en "Agregar" (5).

- Copia tu valor secreto (1) ahora y guárdalo en un lugar seguro. Una vez que salgas de esta página, no volverá a aparecer. Recomendamos guardar el valor secreto como una nota digital en Password Boss y compartirla con los miembros del equipo correspondientes. Necesitarás la clave para completar la configuración en el portal Password Boss .

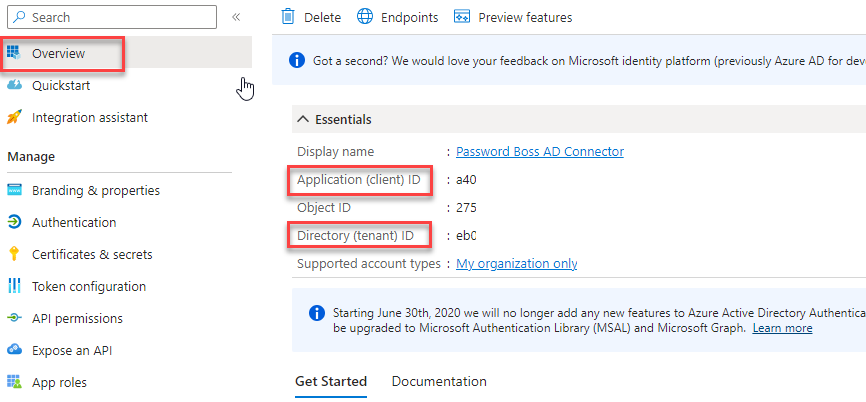

Copiar los valores de ID de aplicación e ID de inquilino

Ahora, vaya a la pestaña "Descripción general" de la aplicación Password Boss Connector y copie el ID de la aplicación (cliente) y el ID del directorio (inquilino) . Guarde estos valores en un lugar seguro (nota segura Password Boss ) para finalizar la configuración en el portal Password Boss .

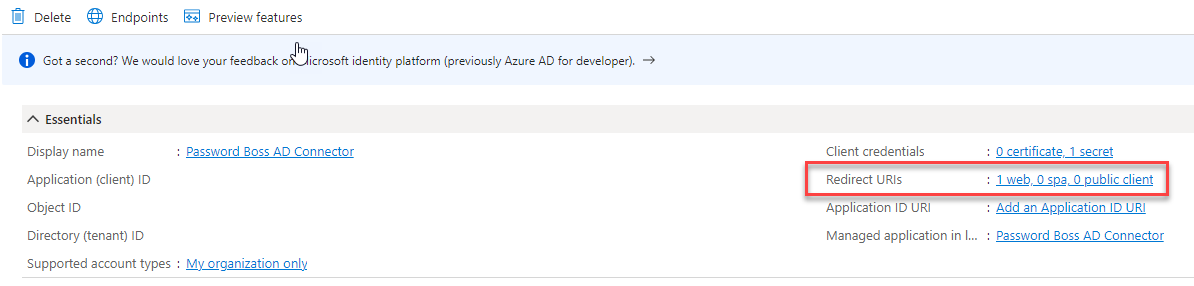

Especificar URI de redireccionamiento

- En la misma pantalla de Descripción general , haga clic en el enlace URI de redirección para agregar una URI de redirección

- En la pantalla de Autenticación , haga clic en Agregar URI y agregue https://portal.passwordboss.com/business/connectors/azure/callback. Luego, haga clic en Guardar. Ahora debería tener dos URI de redirección.

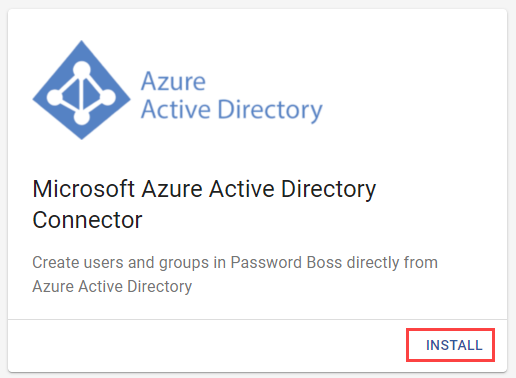

Instalar el conector de Azure Active Directory

- Abra el portal Password Boss .

- En el Portal de socios , el conector se encuentra en la pestaña Conectores de cada empresa.

- En el Portal de usuario , el conector se encuentra en la pestaña Integraciones .

- Haga clic en Instalar

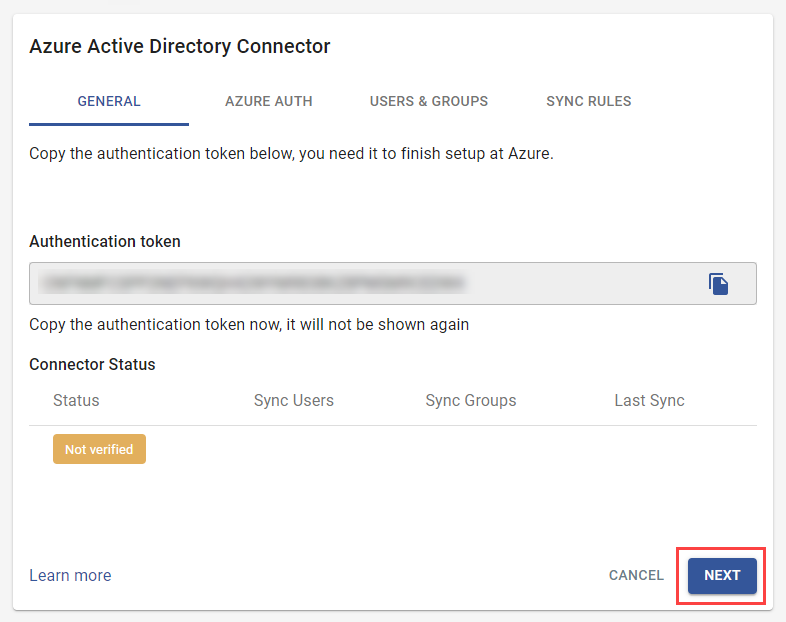

- Copie y guarde el token de autenticación en un lugar seguro para usarlo en el futuro y haga clic en Siguiente .

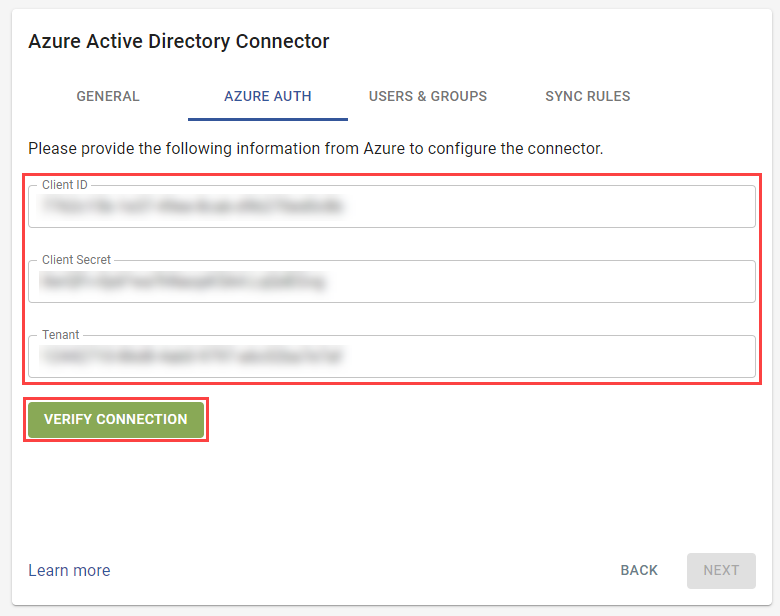

- Ingrese el ID de cliente, el secreto de cliente y el ID de inquilino de los pasos anteriores cuando configuró la aplicación Entra ID y haga clic en Verificar conexión

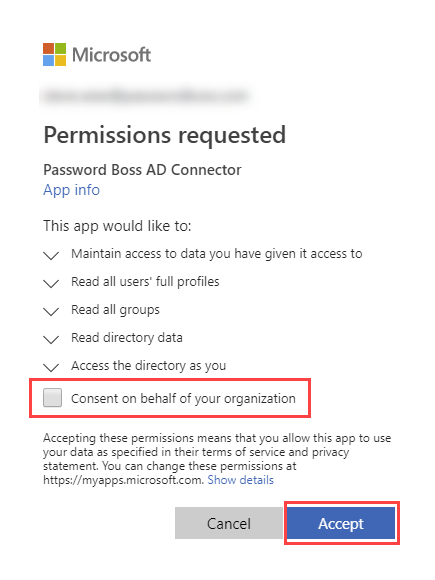

- Su navegador le redirigirá a Microsoft para autorizar la conexión. Utilice un inicio de sesión adecuado con los permisos correctos, luego haga clic para dar el consentimiento en nombre de su organización y haga clic en Aceptar .

- Después de la verificación exitosa en Microsoft, verá Conexión verificada.

- Haga clic en Siguiente para continuar.

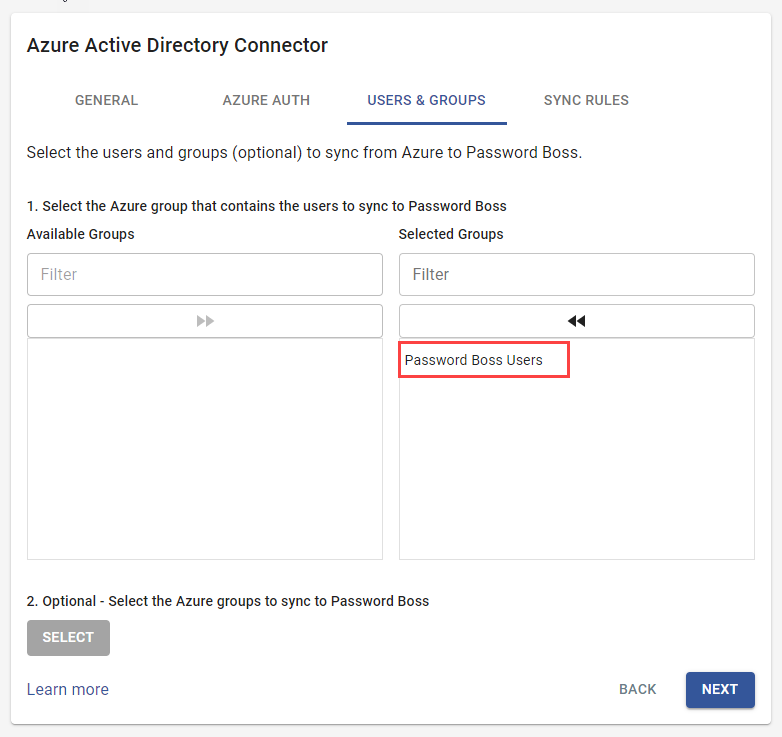

- En la pestaña Usuarios y grupos , haga clic en el botón verde para seleccionar el grupo de usuarios Password Boss que creó en la primera sección de esta guía. El grupo seleccionado se sincronizará con Password Boss .

Notas: Se recomienda usar un grupo dedicado únicamente para administrar usuarios en Password Boss . Solo se puede seleccionar un grupo para la sincronización con Password Boss .

- Opcional : Pulse " Seleccionar" para agregar más grupos de Azure para sincronizar con Password Boss , que puede usar como grupos organizativos dentro de Password Boss . Los grupos seleccionados se sincronizarán con Password Boss siempre que incluyan usuarios del grupo de sincronización especificado anteriormente. Los grupos vacíos no se sincronizarán.

- Haga clic en Siguiente

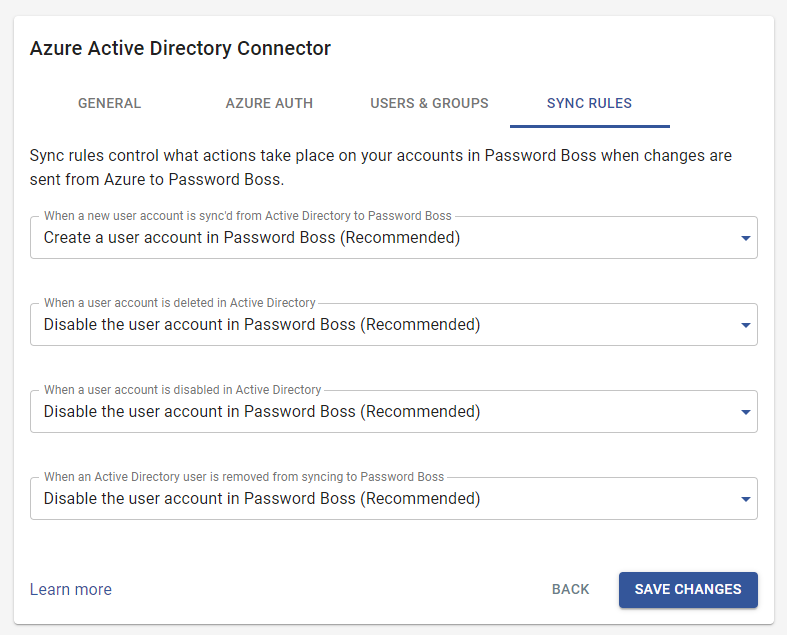

- Revise las reglas de sincronización. En la mayoría de los casos, la configuración predeterminada es la mejor opción. No utilice la opción de convertir a una cuenta personal si los usuarios tienen direcciones de correo electrónico corporativas , ya que una vez que pierdan el acceso a la cuenta corporativa, ya no podrán usar Password Boss . Use esta opción solo para organizaciones que usan direcciones de correo electrónico personales para las cuentas de Password Boss . Una vez que esté satisfecho con las reglas seleccionadas, haga clic en Guardar cambios .

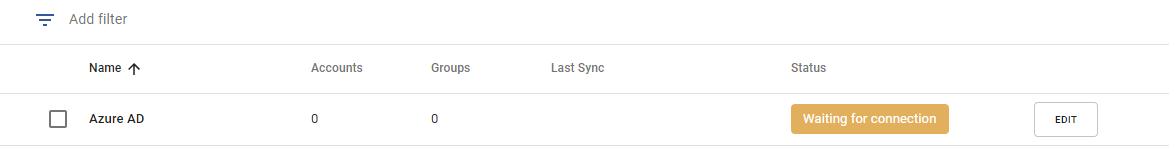

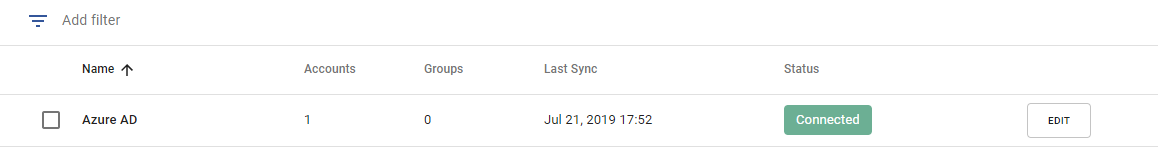

- Cuando regrese a la lista de conectores en el portal, verá el conector con un estado de Esperando conexión

- Este estado cambiará a Conectado unos minutos después de la primera sincronización.

- Los usuarios cuyas cuentas se sincronizaron desde Entra ID mostrarán Azure AD en la columna Administrado por de la pestaña Usuarios del portal.

Solución de problemas de sincronización

La sincronización se ejecuta cada cinco minutos con Entra ID. Si realizó cambios en Azure AD que no se actualizan en Password Boss , siga estos pasos para solucionar el problema.

- ¿Quieres saber qué estado se muestra para el conector de Azure AD en el Portal Password Boss ?

- Conectado significa que la última conexión a Microsoft fue exitosa

- "No autorizado" significa que debe volver a autorizar el conector de Azure AD. Edite el conector desde la pestaña "Autenticación de Azure" y haga clic en "Verificar conexión".

- Revisa tu grupo de usuarios Password Boss en Entra ID para confirmar que los usuarios correctos estén en el grupo. Los grupos vacíos no se sincronizarán con Password Boss .

- Si la sincronización parece estar bloqueada, puede realizar una sincronización manual. En la pestaña Conectores, marque la casilla junto al conector y, en el menú Acciones , seleccione Sincronizar ahora . Espere unos minutos para ver si se agregan las actualizaciones de estado o los usuarios que faltan.